こんにちは。技術戦略室 CCoEグループの石井です。普段は、CCoEとして全社的なガバナンス強化を目指し、クラウド利用の最適化と可能性の最大化に取り組んでいます。具体的には、「コスト最適化」「クラウドセキュリティ」「アセスメント」の3つを軸に、ビジネスの柔軟性と競争力を高める活動を行っています。

はじめに

CCoEとして、社内の開発チームが安心・安全にAWS環境を使えるようにすることは最重要ミッション。でも、現場に寄り添った支援を続けていく中で、どうしても乗り越えにくい課題が積み重なっていました。

この記事では、

-

“AWSアップデートのスピードに追いつけない”

-

“開発者が正確な情報を探すのに時間がかかる”

-

“セキュリティの不安から相談が増える”

といった悩みを背景に、CCoEが Amazon Bedrock × Streamlit × AWS Knowledge MCP Server で実現した「AWSナレッジ特化チャットアプリ」構築のプロセスと、情報ガバナンスの観点で取り組んだ内容をまとめます。

背景と課題

■ CCoEの変化と情報ギャップ

もともとはインフラセクション配下の Cloud サービスグループとして、開発案件に近い立場で活動していました。しかし、社内ガバナンスに特化するため独立した組織となり、プロジェクトとの距離が生まれ、個別支援の機会が減少しました。

その結果、

-

現場で本当に求められている情報や、最新のAWSアップデートに対する具体的な解釈といった「生きた情報」を開発者に届けにくくなってしまった

-

開発者からは「最新情報を提供してほしい」「セキュリティが不安」といった声

-

ドキュメントを整備してもすぐ古くなる

といった情報ギャップが生まれてしまいました。

■ “内製RAG”では解決しきれない現実

Google NotebookLMを使った、

のプロトタイプも作成してみたものの、

-

情報の更新コストが高い

-

適用範囲が限定的

という課題が残り、運用を本格化させるには厳しいと判断しました。

解決のヒント:AWS Knowledge MCP Server

そんな中登場したのが AWS Knowledge MCP Server。

これは、AWS公式および信頼できる情報ソースを横断検索できる、次世代的な知識アクセス基盤です。

具体的には、以下のようなAWS情報を一気通貫で扱えます:

つまり、常に最新のAWS情報を安全に取得できる “アップデートし続ける知識源”。

「開発者がこれを簡単に使えたら、課題がすべて解決するのでは…?」

ということで、すぐにプロトタイプ作成へ!

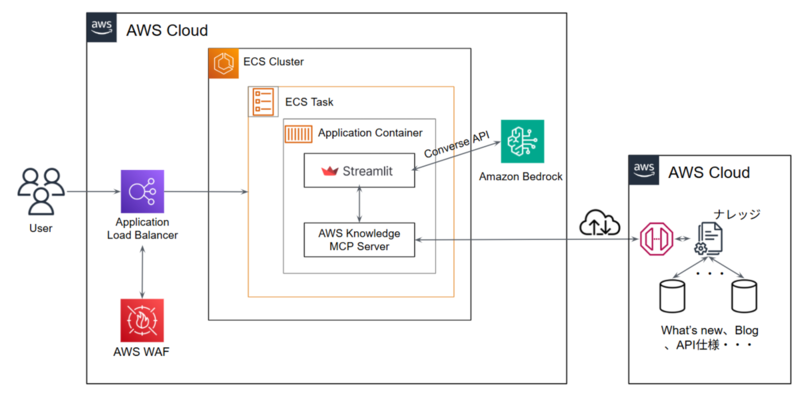

Streamlit × Amazon Bedrock × AWS Knowledge MCP Serverでアプリを構築

■ やったこと

-

Streamlit でフロント

-

Amazon Bedrock(Claude) でチャット生成

-

AWS Knowledge MCP Server を検索エンジン代わりに活用

これにより、開発者が “AWSの最新情報にすぐアクセスできる専門チャット” を手軽に使えるようにしました。

■ ベータテストの結果

一部の開発者にβ提供したところ、

βテストでは、検索時間の短縮に加え、設計レビュープロセスそのものが進化するという予想外の成果がありました。開発者からは、

『アーキテクチャ画像から構成のレビューをしてくれるのは、テキストでプロンプトを入力する手間が省ける』

『AWSの方に相談した際の説明内容が返ってきたので、壁打ちとしてかなり有効』

といった、AIが専門家レベルのレビューを提供できることへの驚きの声が多く寄せられました。

想像以上に手応えありです。

しかし…セキュリティ問題という大きな壁

AWS Knowledge MCP Serverは「リモートMCP」。

つまり、入力されたプロンプトをもとに外部検索が実行されます。

→ 社内の機密情報を誤って送ってしまうリスクがある。

弊社担当のAWSアカウントチームの方にも相談したところ、

が必要との助言をもらいました。

社内プロンプトポリシーの作成

まず取り組んだのが、プロンプトに含まれる可能性のある機密情報の洗い出しです。

■ 実施したステップ

-

想定される入力内容をリストアップ

-

情報分類の観点から整理

-

各項目を「許可」「要注意」「禁止」の3段階で整理

-

そのまま 社内プロンプトポリシー として明文化

【入力情報の取扱基準表】

| 分類 | 定義 | 具体例 |

|---|---|---|

| 🟩 許可 | 安全に入力できる情報 | ・ 抽象化された構成図 ・ AWSリージョン情報 ・ 一般的なサンプルコード など |

| 🟨 要注意 | 抽象化・マスキングが必須 | ・ CloudFormationテンプレート(リソース名やアカウントIDを削除 ・ Amazon CloudWatch/AWS CloudTrailログ(すべてのリソース名とIDをマスク)など |

| 🟥 禁止 | 絶対に入力してはいけない情報 | ・ アカウントID ・ APIキー ・ シークレット など |

これにより、チャットツールの安全な利用基準が整いました。

AWS情報に特化したChatアプリを正式リリース

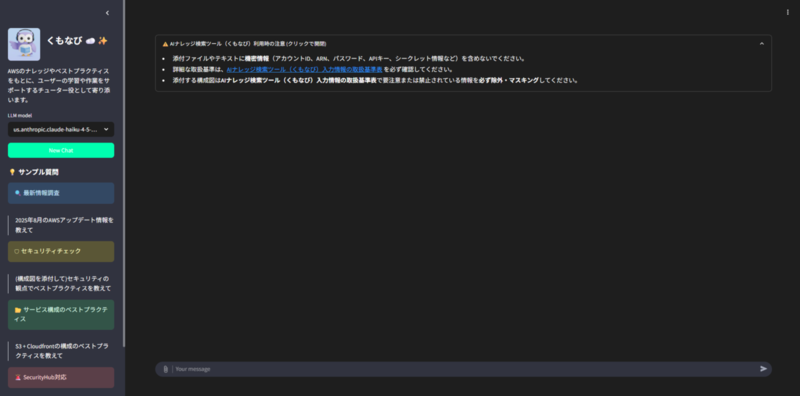

社内ポリシーとセットで、AWSナレッジ特化チャットアプリ、通称「くもなび」を正式にリリースしました。

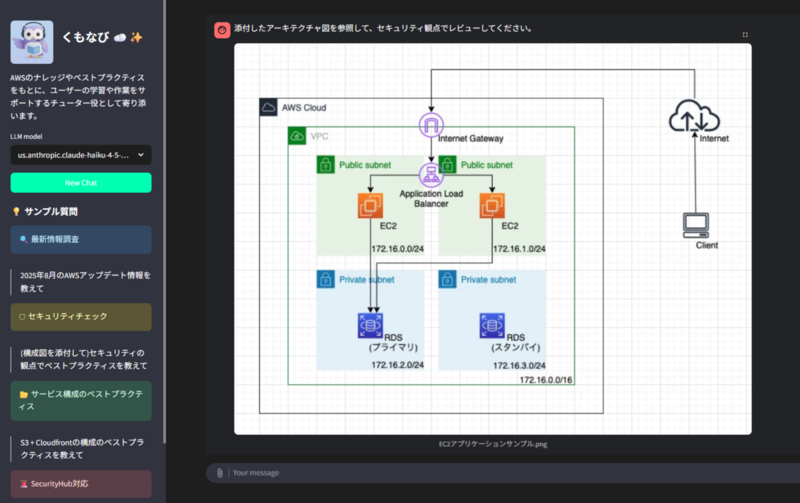

■「くもなび」を試してみた

実際に開発者が利用している様子を紹介します。

アクセス後の「くもなび」の画面です。画面上部に、機密情報に関する注意と入力情報の取扱基準表へのリンクを配置し、常にポリシーを意識できるようにしています。

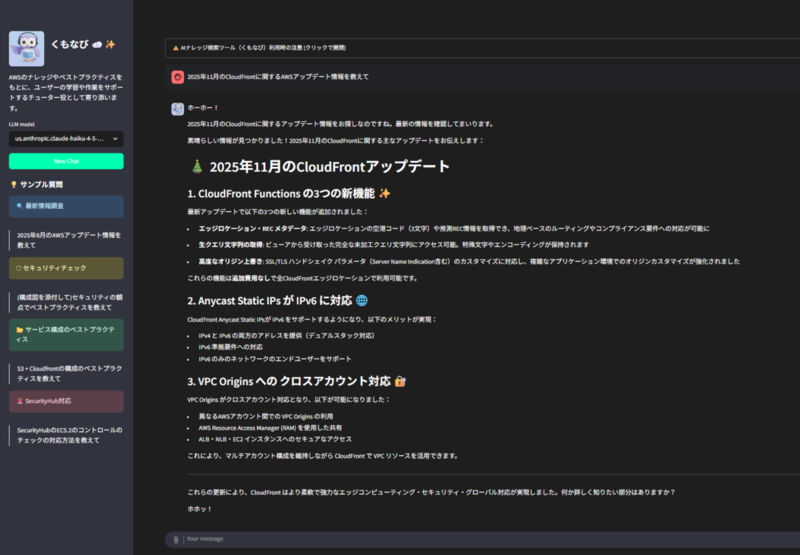

試しに、2025年11月のCloudFrontに関するアップデート情報を聞いてみました。

記事執筆時点(11/25)で、しっかりと当月の最新アップデート情報を取得してくれました!

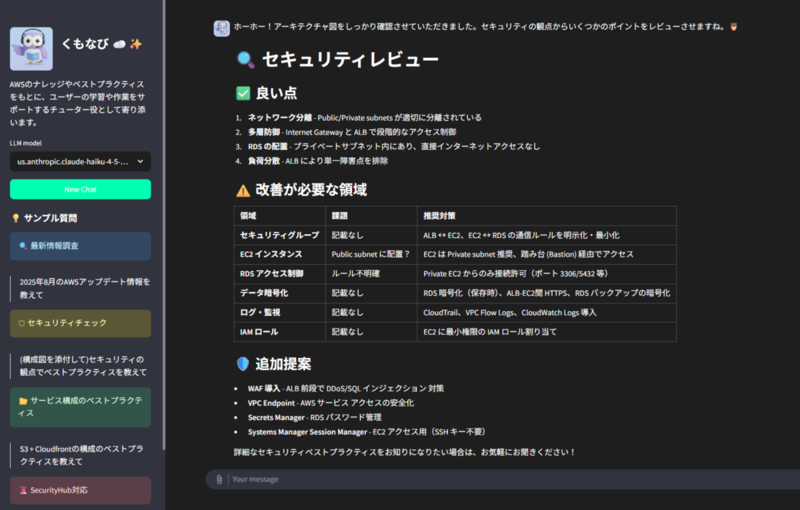

次に、アーキテクチャ図を添付して、セキュリティ観点でのレビューを依頼しました。

「EC2がPublic Subnetにある」という点もしっかり指摘してくれています。

指摘は詳細ですが、内容は的確です。具体的な修正手順などを続けて質問すれば、すぐにアプリケーションの修正に入れます。

実際の動作を見ていただいた通り、

という、開発現場の要望に一気に応える仕組みになりました。

今後の展望:Amazon Bedrock Guardrailsを導入へ

社内ポリシーの技術的な強制力を担保するため、現在は Amazon Bedrock Guardrailsを使った機密情報フィルター(例: Account IDを検知)と、単語フィルター(例: 環境変数を検知)を設定を進めています。

CCoEとして、 “安心してAWSを最大限使える環境” を提供するため、引き続き改善していきます。

おわりに

AWSの進化スピードに合わせて、情報共有の仕組みも進化させなきゃいけない時代。

そんな状況の中、AWS Knowledge MCP Server × Amazon Bedrock を使うことで、 “自動でアップデートされ続けるナレッジ基盤” という新しいアプローチが実現できました。

さらに、記事公開のタイミングで「AWS MCP Server」というマネージドサービスもプレビュー公開されました。 より運用負荷の低いマネージド版という新たな選択肢も生まれ、この領域の進化の速さを肌で感じています。早速こちらも検証フェーズに入れていく予定です。

あなたのチームでは、CCoEとしてどのような課題に直面していますか?

最後まで読んでいただきありがとうございました。