はじめに

こんにちは。株式会社SHIFT コーポレートプラットフォーム部の中根 徹裕です。

最近、いくつかの企業で大規模なランサムウェア被害が発覚し、生産停止や物流の停滞などが発生しています。これらの企業に共通する点は何でしょうか? VPN の脆弱性でしょうか。

大規模なランサムウェア被害に関する報告書はいくつか公開されていますが、共通しているのは「AD DS の管理者権限の窃取」です。初期侵入の手法は攻撃者によって多様ですが、侵入後に AD DS の管理者権限を奪取してラテラルムーブメントを行う点は変わりません。

ラテラルムーブメントとは、攻撃者がネットワーク内の 1 台の端末に侵入した後、他の端末やサーバへ横方向に移動し、権限を拡大していく攻撃手法です。これを防ぐためには、Active Directory Domain Services(AD DS)を中心とした設計と運用の見直しが不可欠です。

初期侵入の手法は今後も変化しますが、ラテラルムーブメント防止の基本原則は比較的安定しており、長期にわたって有効です。

本稿では、コストパフォーマンスの高いランサムウェア対策を探している方へ、オンプレミスの Active Directory Domain Services(AD DS)におけるラテラルムーブメントを防止するための具体的対策を、設計・運用の観点から紹介します。

AD DS サーバ設計

最新にする

AD DS サーバには常に最新のセキュリティパッチを適用し、OS やドメイン機能レベルも可能な限り最新に保って、既知の脆弱性を回避してください。

古い互換設定を有効にしない

古い認証プロトコル(例:NTLMv1)や互換性のための設定は攻撃者に悪用される可能性があります。Kerberos を中心とした認証方式を採用し、不要な互換設定は有効化しないでください。EOL を迎えたクライアントがある場合は別途対策を検討してください。

不要なアプリケーションをインストールしない

AD DS サーバは認証基盤です。不要なアプリケーションをインストールすると攻撃対象が増えるため、AD DS 以外の機能は有効にしないでください。こうすることで、脆弱性が発見された場合でもパッチ適用が容易になります。

認証失敗の監査ログを出力する

認証失敗のログは攻撃の兆候を早期に検知するために重要です。AD DS は標準設定で認証成功のみをログ出力します。監査ポリシーを適切に設定して認証失敗をログ出力し、後段で解析できるようにしてください。具体的な設定方法は JPCERT/CC の資料(2017 年)を参照してください: https://www.jpcert.or.jp/research/AD.html

その他のサーバ設計

LAPS を使う

ドメインに参加している他のサーバには Local Administrator Password Solution (LAPS)を導入することで、ローカル管理者パスワードを定期的に自動変更し、中央管理できます。これにより、同一パスワードの使い回しによるラテラルムーブメントを防止できます。

クライアント設計

Autopilot を使う

Windows Autopilot によってクライアント端末の初期構成を自動化し、セキュリティポリシーを一貫して適用できます。信頼できる状態で端末を展開でき、キッティング用の共通ユーザを作成する必要がなくなるため、それを悪用したラテラルムーブメントを防げます。Autopilot を利用するとクライアントは Entra ID に参加し、AD DS ドメインには直接参加しません。結果として AD DS の負荷を減らせるため、AD DS サーバ台数を減らすことができ、攻撃面と運用負荷を低減できます。

LAPS を使う

クライアント端末にも LAPS を適用してローカル管理者アカウントのパスワード管理を強化してください。特にマスターイメージからキッティングしている場合、キッティング用ユーザを作成してすべての端末で同一パスワードを使う運用は非常に危険です。直ちにやめてください。

UAC を無効化しない

ユーザーアカウント制御(UAC)は権限昇格時に確認を求める重要なセキュリティ機能です。無効化するとマルウェアが利用者の同意なしに管理者権限へ昇格する可能性が高くなり、ラテラルムーブメントが容易になります。企業ドメインのクライアントでは UAC を無効化しないでください。可能であれば GPO 等で有効化を強制してください。

(オプション)Credential Guard を使う

Credential Guard を利用することで、LSASS プロセスから資格情報を盗まれるリスクを大幅に低減できます。ライセンス費用はかかりますが、仮想化ベースのセキュリティ要件を満たす端末では、Windows 11 Enterprise のエディションにするだけで自動でオンになることもあるためおすすめです。

運用

信頼関係を見直す

ドメイン間の信頼関係はラテラルムーブメントの経路になり得ます。不要な信頼関係は削除し、必要なものは信頼の方向性を見直してください。

SID フィルタリングを無効化しない

SID フィルタリングは、信頼関係を通じた権限昇格を防ぐための重要な機能で、デフォルトでは有効です。無効化すると攻撃者が他ドメインの SID を偽装できるようになります。ドメイン統合や移行作業の際に一時的に無効化することはありますが、運用開始前に必ず有効に戻してください。

特権を最小化する

特権アカウントは利用者ごとに発行し、その数を可能な限り減らしてください。

特権アカウントが使える端末を制限し、専用化する

特権アカウントが使用できる端末 Privileged Access Workstations (PAW) を GPO、認証ポリシーで限定し、AD DS管理の専用としてください。 その端末では通常ユーザでログオンしたり、通常業務は実施しないでください。 通常クライアントには特権アカウントのクレデンシャルが残らないので、攻撃者が 特権アカウントを奪取する機会を大幅に減らせます。

特権アカウントが使える端末を堅牢にする

PAW は信頼できるイメージから OS をインストールし、最新のセキュリティパッチ適用、不要なサービス停止、不要なアプリケーション削除を実施してください。

特権アカウントが使える端末へは多要素認証を使う

PAWへのログインでは多要素認証(MFA)を導入してパスワード漏洩による不正アクセスを防いでください。

これら PAW の環境構築は実際には非常に難しいので、Azure Virtual Desktop (AVD) を使って、安全な Azure のネットワーク上に、Microsoft 管理の Windows OS イメージを使い構築することをおすすめします。AVD へのログインについては、Entra ID の条件付きアクセス で MFA を必須にすることができます。 また、ARM テンプレートを使って AVD のホストを OS イメージから定期的に再構築すれば、汚染されていない PAW であることを継続的に保証できます。

Protected Users セキュリティグループを使う

Protected Users セキュリティグループ に特権アカウントを追加することで、NTLM の使用制限、Kerberosの古い認証方式の制限、チケットの有効期限短縮など、セキュリティを強化する特定のコントロールを自動で適用できます。

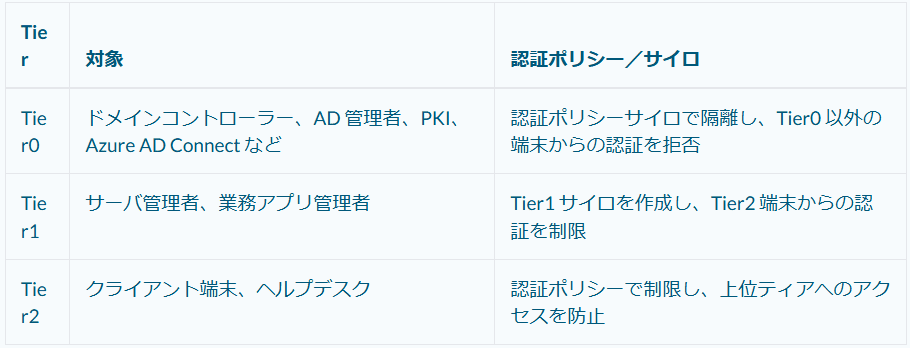

認証ポリシーと認証ポリシーサイロ

認証ポリシーと認証ポリシーサイロ を使うことで、特定のアカウントがどの端末で認証できるかを制限できます。以下のような Tier モデルを採用し、Tier をまたいだ認証を行わないことで、ラテラルムーブメントの経路を遮断できます。

AD DS のログを監視する

ログ監視は攻撃兆候を検知する基本です。リアルタイムでログを分析し、侵害の兆候をいち早く察知してください。監視すべきイベントについては Microsoft が提供しています: https://learn.microsoft.com/ja-jp/windows-server/identity/ad-ds/plan/appendix-l–events-to-monitor 。SIEM などに設定し、変化を追跡するのが良いでしょう。

ランサムウェア被害は平日に初期侵入、休日夜間に AD DS の管理者権限を窃取するケースが多いため、24 時間 365 日の監視が望まれます。困難な場合はマネージドサービスを利用し、AD DS のログ監視に対応しているか確認してください。

おわりに

大規模なランサムウェア事案が報道されると多くのセキュリティ対策製品が提案されますが、本当に有効かどうかは検討が必要です。残念ながらセキュリティ対策業界は「レモン市場」的な側面を持ち、売れにくい有効な対策が十分に広まらないことがあります。

ラテラルムーブメント防止は単一の対策では不十分です。AD DS の設計、クライアント・サーバの構成、日々の運用の各層で対策を講じることが重要です。SHIFTでもまだ実施できていないことが多数あります。

本稿を参考に、自組織の対策を見直してください。

✅おすすめ関連マガジン

執筆者プロフィール:中根 徹裕

グローバル製造業のIT部門で20年以上セキュリティの業務を経験後、2024年12月からSHIFTのコーポレートプラットフォーム部へ。CISSP, 技術士(情報工学、総合技術監理)

最近買ったラジコンは TRF421

✉ この記事の執筆者へ感想を届けてみませんか?🖊

「役に立ちそう!」「参考になった!」「思考が整理できた」など

記事を読んだ感想をぜひ、アンケートにてお寄せください。

次回の執筆テーマの参考にさせていただきます!

ご質問も大歓迎です◎★読者アンケートはこちら

★本記事のコメント欄でも受け付けております

✅SHIFTへのお問合せはお気軽に

SHIFTについて(コーポレートサイト)

https://www.shiftinc.jp/

SHIFTのサービスについて(サービスサイト)

https://service.shiftinc.jp/

SHIFTの導入事例

https://service.shiftinc.jp/case/

お役立ち資料はこちら

https://service.shiftinc.jp/resources/

SHIFTの採用情報はこちら

https://recruit.shiftinc.jp/career/

PHOTO:UnsplashのBoliviaInteligente

元の記事を確認する