はじめに

こんにちは!愛猫リンゴちゃんのローです。

2025 年 11 月 18 日、Kiro CLI がリリースされました!本日から Amazon Q Developer CLI をアップデートすると Kiro CLI にリニューアルされます。自動アップデートを有効している場合、11 月 24 日に Q Developer CLI が自動的に Kiro CLI にアップデートされます。

既に Kiro IDE を使っている方も多いと思いますが、CLI バージョンの登場により、ターミナルから直接 AI の力を活用できるようになりました。

この記事では、Kiro CLI と Kiro IDE のセキュリティ&データプライバシーの違いを比較しながら、CLI を安全に使用するために知っておくべきポイントを紹介します。

Kiro CLI と Kiro IDE のセキュリティ比較

共通のセキュリティ基盤

Kiro CLI と Kiro IDE は、どちらも同じセキュリティ基盤の上に構築されています:

- AWS 責任共有モデルに基づく設計

- Amazon Bedrock を基盤とした AI 機能

- TLS 1.2 以上による通信の暗号化

- AWS KMS によるデータの暗号化

この共通基盤により、IDE と CLI のどちらを使用しても、同等のセキュリティレベルが保証されています。

データ保存場所の違い

Kiro IDE:

- Free Tier および Individual Subscriber:米国東部(バージニア北部)

- Enterprise User:Kiro プロファイルが作成された AWS リージョン

Kiro CLI:

- Free Tier および Individual Subscriber:米国東部(バージニア北部)

- Enterprise User:Kiro プロファイルが作成された AWS リージョン

結論: 現状のデータ保存場所に関しては、IDE と CLI で違いはありません。

※ 以前のブログを執筆した時点では、米国にデータが保存される前提となっておりましたが、Kiro のプランがリリースされてから Enterprise User はプロファイルが作成される AWS リージョンに絞れられるのは場合によっては安心ですね。

クロスリージョン推論

両方ともクロスリージョン推論をサポートしており、以下のリージョンで処理が行われる可能性があります:

米国地域:

- US East (N. Virginia) –

us-east-1 - US West (Oregon) –

us-west-2 - US East (Ohio) –

us-east-2 - Canada (Central) –

ca-central-1

ヨーロッパ地域:

- Europe (Frankfurt) –

eu-central-1 - Europe (Ireland) –

eu-west-1 - Europe (Paris) –

eu-west-3 - Europe (Stockholm) –

eu-north-1 - Europe (Milan) –

eu-south-1 - Europe (Spain) –

eu-south-2

これにより、高負荷時でもスループットと信頼性が向上します。

データ共有設定の違い

ここが最も重要な違いです!

Kiro IDE でのオプトアウト方法

- Kiro の Settings を開く

- User サブタブに切り替え

- Application → Telemetry and Content を選択

- 以下のチェックボックスで制御:

- Usage Analytics And Performance Metrics:テレメトリ収集のオプトアウト

- Content Collection for Service Improvement:コンテンツ収集のオプトアウト

Kiro CLI でのオプトアウト方法

- Kiro CLI アプリケーションで Preferences を開く

- 以下のトグルで制御:

- Telemetry:テレメトリ収集のオプトアウト

- Share Kiro content with AWS:コンテンツ収集のオプトアウト

ポイント: CLI の方がシンプルなトグル形式で、より直感的に設定できます!

メモ

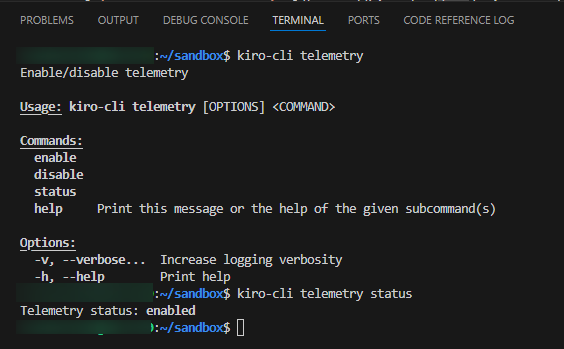

Kiro CLI でのオプトアウト方法については、記載された手順だと見つからず、Kiro スタッフに確認しています。

Kiro CLI サブコマンドを探した結果、ドキュメントには記載がない telemetry がありましたが、果たしてこれを Disabled にすればよいだろうかも併せて問い合わせ中です。

また、デフォルトでは「enabled」となっていますので、注意が必要です。

テレメトリ収集の内容

テレメトリとは: アプリケーションの使用状況やパフォーマンスを自動的に収集・送信する仕組みのことです。サービス改善やバグ修正に活用されます。

使用データ (Usage Data)

- Kiro のバージョン

- オペレーティングシステム (Windows, Linux, macOS)

- 匿名マシン ID

パフォーマンスメトリクス

以下の機能のリクエスト数、エラー、レイテンシー:

- ログイン

- タブ補完

- コード生成

- ステアリング

- フック

- スペック生成

- ツール

- MCP (Model Context Protocol)

サービス改善のためのデータ利用

対象ユーザー

- Free Tier ユーザー:データ収集の対象

- Individual Subscriber:データ収集の対象

- Enterprise User:データ収集の対象外

重要: Amazon Q Developer Pro サブスクリプションを通じて Kiro にアクセスする場合、コンテンツはサービス改善に使用されません。

収集されるコンテンツ

- ユーザーの質問

- Kiro の応答内容

- 生成されたコード

- その他の入力データ

利用目的

- よくある質問への回答改善

- 運用上の問題の修正

- デバッグ

- モデルトレーニング

暗号化の詳細

転送中の暗号化

- すべての通信で TLS 1.2 以上を使用

- クライアントと Kiro 間の通信を保護

- Kiro 内部の通信も保護

保存時の暗号化

デフォルト:

- AWS 所有キーを使用した暗号化

- ユーザー側での追加設定は不要

Enterprise 向けオプション:

- カスタマー管理キー (CMK) の作成が可能

- 対称キーのみサポート

- KMS 権限が必要

- Kiro コンソールでキーを指定

Kiro CLI 特有のセキュリティ考慮事項

ターミナル環境でのリスク

CLI はターミナル環境で動作するため、以下の点に注意が必要です:

1. 環境変数へのアクセス

# AWS 認証情報などの環境変数にアクセス可能 echo $AWS_ACCESS_KEY_ID echo $AWS_SECRET_ACCESS_KEY

2. コマンド履歴

# シェルの履歴に Kiro への質問が残る可能性 history | grep "kiro"

3. 実行権限

# CLI が実行するコマンドの権限は現在のユーザーと同じ whoami

推奨セキュリティ対策

1. 専用プロファイルの使用

# Kiro 専用の AWS プロファイルを作成 export AWS_PROFILE=kiro-development export AWS_REGION=us-east-1

2. 一時的な認証情報の使用

# セッショントークンを使用 aws sts get-session-token --profile kiro-development --duration-seconds 3600

3. 機密情報の分離

# Kiro 専用のワークスペースを作成 mkdir ~/kiro-workspace cd ~/kiro-workspace

4. コマンド履歴の管理

# 機密情報を含むコマンドは履歴に残さない export HISTCONTROL=ignorespace kiro chat "機密情報を含む質問" # 先頭にスペースを入れる

IDE vs CLI:どちらを選ぶべきか?

セキュリティの観点から

IDE:

- ファイルシステムへのアクセスが視覚的に管理しやすい

- 設定画面が分かりやすい

- Autopilot/Supervised モードで操作を制御

CLI:

- シェル環境の権限管理が重要

- コマンド履歴の管理が必要

- スクリプト化により一貫したセキュリティポリシーを適用可能

セキュリティベストプラクティス

共通の推奨事項

1. データ共有設定の確認

- デフォルトで有効になっているため、必要に応じてオプトアウト

kiro-cli settings telemetry.enabled false ## もしくは kiro-cli telemetry disable

2. 機密情報の取り扱い

- API キー、パスワード、トークンなどを Kiro に共有しない

- .gitignore で機密ファイルを除外

3. 定期的な設定確認

- データ共有設定を定期的に確認

- アクセス権限を定期的に監査

4. 環境の分離

# Docker 環境での実行を検討 docker run -it --rm \ -v $(pwd):/workspace \ -e AWS_PROFILE=kiro-development \ kiro-cli

まとめ

Kiro CLI と Kiro IDE は、基本的なセキュリティ機能は共通していますが、使用環境の違いにより注意すべきポイントが異なります。

利用前のチェックリスト(コピペーしてお使いください)

- [ ] データ保存場所の確認 - [ ] データ共有設定の確認とオプトアウト検討 - [ ] 組織のデータガバナンス要件との整合性確認 - [ ] 専用 AWS プロファイルの設定 - [ ] コマンド履歴の管理方法の決定 - [ ] 環境変数の管理方針の確認 - [ ] 専用ワークスペースの準備

最後に

Kiro CLI の登場により、開発者は IDE と CLI の両方から選択できるようになりました。それぞれの特性を理解し、適切なセキュリティ対策を講じることで、Kiro の強力な機能を安全に活用できます。

セキュリティは一度設定すれば終わりではなく、継続的な見直しと改善が重要です。定期的に設定を確認し、最新のベストプラクティスに従うことをお勧めします。

この記事は 2025 年 11 月 18 日時点の情報に基づいています。最新の情報については Kiro 公式ドキュメント をご確認ください。

参考リンク

ロータッヘイ(執筆記事の一覧)

24卒入社の香港人です。

2025 Japan All AWS Certifications Engineers

リンゴちゃん(デボンレックス)にいつも癒されています。